我的电脑安装了双系统,Windows和Linux,不过由于Linux在最近一段时间内不会使用,所以我打算删除Linux。

删除Linux最需要注意的地方,就是MBR(Master Boot Record)。在删除Linux分区前,我们需要将启动Windows的引导信息写入MBR,否则,MBR中的Linux引导信息,当然就不能启动Windows系统了。

一:将Windows的引导信息写入MBR 写入MBR的方法,有两种比较简单

第1种方法:就是将Windows的安装盘放入计算机以后,重启计算机,进入Windows安装程序,随后,进入恢复控制台,输入命令fixmbr即可。

第2种方法是为没有Windows安装盘的朋友准备的,就是使用MBRFix工具进行修复。

MBRFix工具修复MBR很方便,先进入cmd命令窗口,然后进入mbrfix工具所在的目录(用cd命令),然后输入命令 MbrFix /drive 0 fixmbr ,再确认一下即可。重启以后你会发现,没有了Linux,直接可以进入Windows了。

二:删除Linux分区 最后一件事情,就是删除Linux所在的分区,这个很简单,您可以使用patition的分区工具,将该分区格式化成fat32或ntfs格式,就可以在Windows下使用了。

请不要使用Windows自带的分区工具进行分区,因为Windows自带的分区工具不能识别Linux分区。如果您使用了Windows自带的分区工具,那么您的硬盘数据极有可能被破坏(我有过惨痛经历)。如果您的硬盘数据被破坏了,那么请用能够修复分区的数据恢复软件进行修复,不过不一定成功喔,看人品了~附一:MbrFix命令

Commands:

MbrFix /drive <num> driveinfo Display drive information

MbrFix /drive <num> listpartitions Display partition information

MbrFix /drive <num> savembr <file> Save MBR and partitions to file

MbrFix /drive <num> restorembr <file> Restore MBR and partitions from file

MbrFix /drive <num> fixmbr Update MBR code to W2K/XP/2003

MbrFix /drive <num> clean Delete partitions in MBR

MbrFix /drive <num> readsignature {/byte} Read disk signature from MBR

MbrFix /drive <num> generatesignature Generate disk signature in MBR

MbrFix /drive <num> readstate Read state from byte 0x1b0 in MBR

MbrFix /drive <num> writestate <state> Write state to byte 0x1b0 in MBR

Drive numbering <num> starts on 0.

Commands restorembr, fixmbr, generatesignature, writestate and clean will ask for confirmation unless /yes is included.

If the /byte option is given for the readsignature command, the signature is returned as a byte array instead of as a DWORD.

附二:Mbr Fix下载(35KB)

http://www.cnitblog.com/Files/CoffeeCat/MbrFix.rar

Ferris Xu

2007-10-11

FireGoogleCache可以帮助Google中国用户使用Google快照功能,不过前两个版本已经失效,这次发布的0.1.3版本修复了代理服务器的故障,大家可以前往下面页面进行下载

下面的页面是我发布FireGoogleCache的页面,以后该插件的所有更新都会在那里发布。

http://forums.mozine.cn/index.php?showtopic=18003

WinPcap 中文技术手册文档 V4.01

应广大网友要求,我已将WinPcap的中文技术文档上传,以方便大家脱机阅读。

同时,本人的翻译能力有限,难免会有错误出现,欢迎大家提出宝贵意见。

再次感谢大家的支持!

下载地址:

http://www.CoffeeCat.net.cn/WinPcap/WinPcapDocumentV401.rar http://www.FerrisXu.com/WinPcap/WinPcapDocumentV401.rar 需要下载的朋友请留邮箱地址

在线阅读:

http://WinPcap.CoffeeCat.net.cn http://www.FerrisXu.com/WinPcap/

注:由于域名出了点问题,原来的域名已经废弃,现启用新域名。顺便提一下,大家如果想购买域名的话,最好不要在代理商这里买,万一碰到个无良的代理商的话,很麻烦的。

舞街区更新病毒分析结果(完结篇)

2007年10月5日分析报告

今天,我吸取了前几次测试的经验,对舞街区程序进行了周密的测试,最终发现了病毒源。

该病毒来自为舞街区提供流量统计和计数服务的站点itsun.com,itsun.com在计数器中植入木马程序。该病毒利用了IE的漏洞,并通过舞街区更新程序中自动打开的网页,入侵玩家的电脑,入侵以后自动下载大量盗号木马程序,主要针对QQ和大型网游,同时会在每个硬盘分区下生成auto病毒。

不过据我猜测,舞街区官方对此并不知情,而itsun.com的木马程序会选择性的感染玩家的电脑,具有很强的隐蔽性,也给大家造成了迷惑。

我先写一下分析报告的结果吧,这也是大家比较感兴趣的。至于分析的过程,在这段后面。

分析报告结论

病毒所在位置: http:// 2 2 2 . 7 3 . 1 9 . 2 1 7 : 8881/www1/count2.php

病毒所属单位:

itsun.com(为舞街区提供网页流量计数服务的站点)

病毒类型:

木马

病毒入侵原理:

通过舞街区程序更新界面的内嵌网页入侵用户系统。由于舞街区程序的网页实现基于IE内核,所以,从本质上将,该病毒的入侵是利用了IE的漏洞。

病毒入侵具体方法和细节:

1:舞街区程序打开网页http://news.snailgame.net/API/5jq/

2:该网页内包含了调用了itsun的流量计数器代码,见图3

3:计数器代码又调用了带木马的页面count2.php,见图4

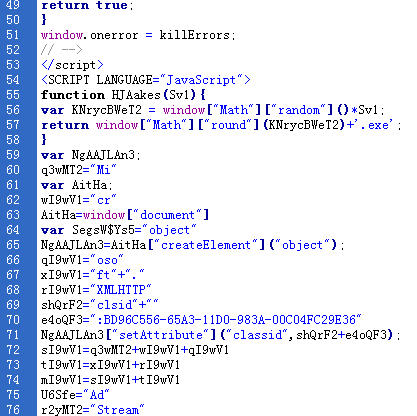

4:count2.php返回了一段加密以后的恶意Javascript代码(见图5)。这段代码经过解密分析(见图6-图9),可以将位于服务器222.73.254.67中的木马程序moon.exe下载到用户电脑上并执行,从而,让玩家感染病毒。

下面我写一下这个病毒的具体分析报告吧,由于报告中含有一些敏感信息(网址,恶意JS代码),所以,所有代码都用图片呈现。

中毒过程:

(图1)

此时发现病毒已经入侵,而舞街区并没有下载更新,只是打开了程序中的网页,所以,病毒来自网页。病毒采样: 我到IE的Temp文件夹中,把刚才下载下来的所有文件全部提取出来,然后,对其中的网页文件和js文件进行分析。

此时在IE的Temp文件夹中,已经出现了一个名叫moon.exe的病毒,还有一个叫update.txt的文件,记录了即将要下载的木马程序列表。如图所示

(图2)

确定病毒源: 舞街区的欢迎网页位于 http://news.snailgame.net/API/5jq/,在这个网页中,通过如下代码调用了itsun的流量统计

(图3)

而在counter.php中,又使用如下代码,调用count2.php页面

(图4)

count2.php,就是一个被植入木马的页面。不过要特别说明一下,这个页面并不是每次都会返回木马程序,它的服务器端脚本会做一些处理,在有些时候不会返回木马程序。这也可以算是一个隐藏自己的处理吧。

下面分析count2.php:

count2.php是一个经过2次加密的网页,如下图所示

(图5)

第一次解密以后的代码,如下图所示(据分析,它用HTMLSHIP加密)

(图6)

现在的这个页面,比刚开始的那个要好读多了。这个页面中,很多字符都用转义字符的16进制表示,所以,我把16进制转换成了原始字符,就能得到一个可读性比较强的JS代码了,如下图所示:

(图7)

下面贴几处挂马的代码,稍微懂点程序的人应该都能看出这个程序在干什么

(图8)

(图9)

简单说明:该javascript程序先通过XMLHTTP对象下载moon.exe,然后,给cmd.exe发送命令,运行这个木马对象。你可以在图2中,找到moon.exe的踪迹。

至此,病毒源已经查清楚了,病毒确实来自itsun.com,而病毒所在的服务器您也可以从图8中的那个URL找到。

病毒的危害

1:首先,我们来看看update.txt文件,这个文件里记录了所有木马程序,我只列出小部分。

(图10)

2:感染这个病毒的玩家,会被植入很多盗号木马,比如QQ的,wow的等等。

3:系统时钟会被往前改,这会使得卡巴斯基实效

4:每个硬盘分区下都会出现auto.exe和autorun.inf,当你双击打开硬盘,就中毒。

5:病毒还会感染玩家的所有脱机网页,包括htm,asp等等,如图所示

(图11)

6:还有很多未知的...

病毒的防护 由于该病毒是利用IE浏览器的漏洞入侵的,所以,玩舞街区的朋友们请将IE升级到IE7.0,或者下载最新的微软IE补丁,堵住漏洞。

但是,不可能所有的玩家都会打补丁,或者是安装IE7,像我就是,所以,杜绝此病毒还需要舞街区官方的行动。

呼吁 最后,

我强烈呼吁,舞街区官方能尽早有效地解决舞街区更新网页被挂马的问题,好好调查一下此事是不是itsun所为,毕竟,木马出自itsun,itsun利用了舞街区程序,入侵玩家电脑。itsun可以说是一个幕后黑手,他们可以通过挂马来获取非法收益,可是承担罪名的,却是舞街区。舞街区是一款优秀的游戏,不要让病毒害了舞街区。

Ferris Xu (CoffeeCat)

2007-10-05

注意,最终的测试分析报告已于2007年10月5日发布,请参阅http://www.cnitblog.com/CoffeeCat/archive/2007/10/06/34427.html

2007年10月4日测试报告:测试环境:Windows XP

杀毒软件:F-Secure Anti-Virus Client Security 6.00

结果:

在更新时发现病毒已发现病毒症状:

1:每个分区下都出现了auto.exe和autorun.inf

2:生成X:\WINDOWS\msccrt.exe病毒文件,并试图修改注册表的启动项,以便该文件能在系统启动时运行。

2:在IE临时文件夹中的WDYBKLY7文件夹中生成MY0616[1].EXE,木马病毒(Trojan-PSW.Win32.OnLineGame)

3:在系统文件夹(X:\Windows\System32)中生成K11914981222.EXE,木马病毒(Trojan-PSW.Win32.OnLineGame)

4:在IE临时文件夹中的WDYBKLY7文件夹中生成MY0618[1].EXE,木马病毒(Trojan-PSW.Win32.OnLineGames.edd)

5:在系统文件夹(X:\Windows\System32)中生成K11914981276.EXE,木马病毒(Trojan-PSW.Win32.OnLineGames.edd)

6:在IE临时文件夹中的WDYBKLY7文件夹中生成DH0616[1].EXE,木马病毒(Trojan-PSW.Win32.OnLineGames.dqi)

7:在系统文件夹(X:\Windows\System32)中生成K11914981287.EXE,木马病毒(Trojan-PSW.Win32.OnLineGames.dqi)

8:由于病毒文件太多,不适合详细列举,下面仅列出病毒的文件名。

QQSG[1].EXE

K11914981298.EXE

ZT0616[1].EXE

CQ0619[1].EXE

K119149813412.EXE

DH3[1].EXE

K119149813513.EXE

CS0619[1].EXE

K119149813815.EXE

WM[1].EXE

9:我相信还有更多,以前还发现该病毒会盗取QQ帐号

舞街区程序更新时的观察日志: 连接服务器58.211.140.4,端口8121(获取更新文件列表,即ini配置文件)

连接服务器124.129.17.7(舞街区网通2的更新服务器),端口随机(10000以上)

连接服务器222.73.19.183,端口80(这个是网页)

连接服务器218.30.85.133,端口80(还是网页)

连接服务器222.73.254.67,端口80(网页)

在分区下发现auto病毒

......

病毒来源初步分析: 由于感染病毒的时候,更新还没有完成,所以,病毒不是由更新文件引起的。那病毒是哪儿来的呢?

病毒源来自舞街区程序内打开的网页,其过程,就如同我们用IE浏览器打开一个有病毒的网页一样。 由于舞街区程序内嵌的网页技术采用IE内核实现,而IE又是一个极易受感染的浏览器,当然,也就可以通过舞街区程序来感染我们的电脑。

所以,病毒源来自以下3台服务器中的某个带有病毒的网页

服务器1:

ip:222.73.19.183

域名:www1.itsun.com

服务器2:

ip:218.30.85.133

域名:5jq.hanghai.com

服务器3:

ip:222.73.254.67

域名:itsun.com

最近有一个问题困扰着我,那就是舞街区的更新到底有没有病毒。

我在我的笔记本上经过了4次完整的测试(在一个刚刚恢复好的,保证没有病毒的系统中安装舞街区),测试结果表明,舞街区客户端在更新的时候会让我的电脑感染auto病毒。但一个奇怪的现象就是,和我一起玩舞街区的朋友,她并没有中病毒,而且,她也没有安装杀毒软件,并且使用WinXP操作系统。这让我难以下定论。

于是,我把我的安装文件复制到我的桌面电脑上,进行杀毒,确定了安装文件没有问题,然后我在桌面电脑上进行安装,杀毒软件是F-Secure6,病毒库都是最新的。虽然我一步步的追踪程序的每次动作(包括连接哪个服务器,打开的是哪个端口),然而奇怪的是,电脑竟然没有被感染病毒,杀毒软件没有报警。我很纳闷。

我上网搜索了一下,发现确实有很多网友报告舞街区在自动更新的时候,杀毒软件会报警,我想我的判断应该没有错,舞街区在更新的时候,确实携带病毒,但为什么,有些时候却没有中毒呢?

我还特别留意了一下我选择的更新服务器,我今天在笔记本上选择的是网通2,中毒了,然后再在桌面电脑上选择同样的更新服务器,没有中毒,好奇怪的现象阿。

我向舞街区的客服反映过这个问题,不过他们的回复很冷淡,显然没有重视,也不想引起重视,可我每玩一次舞街区都会中一次木马,没办法,只好自己深入调查一下。

说实话,我觉得舞街区是一个优秀的网游,我不想这个好游戏被病毒糟蹋了,更不想广大的舞友被病毒祸害。

病毒分析报告已经发布,病毒确实是有的,虽然病毒的来源不是舞街区官方的,但是却可以通过舞街区程序传播用户计算机。详细内容,请大家可以参考:

http://www.cnitblog.com/CoffeeCat/archive/2007/10/06/34427.html

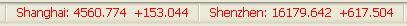

研究Firefox插件制作已经有一段时间了,今天,我想上上手,于是写了一个有关股票的插件。

这个插件实现的功能很简单,就是在Firefox的状态栏上显示最新的上证指数和深圳成分指数的信息,效果如下:

我暂时取名为FireStock,版本为0.1。当然,这个版本不用于发布,主要用于练习和熟悉Firefox插件的编写。

这个版本的功能很有限,仅能显示大盘的最新概况,当然,以后的程序会有加入更多的功能。

程序的原理比较简单,就是通过Javascript的xmlhttprequest获取yahoo财经的数据,然后进行简单的数据提取和分析。

开发Firefox插件最大的困难,就是没有好的开发环境。我的所有xul代码和配置文件,都在记事本里写,js代码在Dreamweaver里写,如果想要测试代码,就先要打包成xpi,然后安装到Firefox里调试。毕竟没有IDE,所以,开发效率很低。

其次,就是调试了,因为程序运行的时候并没有错误提示,程序如果错了,就会没有一点反应,这更加降低了开发效率,所以,我很佩服那些大型插件的编程人员,不知他们是怎么写出来的。

剩下的,就是我个人的问题了。我对面对对象的设计方法还是很不熟练,导致我这个程序的架构很不好,而且我暂时还不能解决让插件正确显示中文。(所以我只能用英文了...)

本插件的下一个版本可能要很久才会出品,因为,在此期间,我会好好学一学软件设计方面的知识,特别是面对对象的程序设计。等到掌握这些知识以后,FireStock 0.2将会使用全新的架构来重新设计,并且,我会加入新的功能和UI界面。

最后,我推荐大家使用Mozilla Firefox浏览器,开源,安全,速度快,可扩展性极强,而且,还在不断地进步中!

FireStock0.1测试插件下载地址:

http://www.cnitblog.com/Files/CoffeeCat/Firestock0.1.rar CoffeeCat

2007-08-05

昨天,Mozilla发布了Gran Paradiso Alpha 7,这个可以算是Firefox3的最新测试版本,在这个版本里,使用了全新的Gecko1.9引擎,并且,不再支持Mac OS X 10.3。

今天安装了一下,感觉和Firefox差不多,呵呵,不过,看了它的What's New,还是有相当大的改进的!

详情请参见Mozilla官方介绍(包括下载地址):

http://www.mozilla.org/projects/firefox/3.0a7/releasenotes

最近,我利用空闲时间,了解了一下如何开发Firefox插件,由衷感叹Mozilla Firefox同Eclipse一样,是一件艺术品。作为一个浏览器,它使用方便,一点都不逊色于IE,而且,它还不仅是个浏览器,它是一个开发平台,它拥有一个优良的架构,它海纳百川,拥有超强的扩展性,就连扩展插件的设计,也是完全开源的(你不开源也不行)。

使用Firefox开发插件非常简单,其中,用来开发插件界面的工具,是XUL。这个东西不看不知道,一看吓一跳。它将HTML提升了一个很大的档次,语言更简洁,结构更合理。它借鉴了Java开发界面的结构,而且,也有Layout和panel,并进行了语法的简化,同时,它完美结合了CSS,Javascript,DOM,XML等技术,让界面和数据完全分离了。

在学习XUL的过程中,我很容易想到了Ajax。Ajax是近几年被炒的很热的技术,其实,也就是充分利用了Javascript做用户界面并进行封装,使用XMLRequest对象进行异步通讯,提高网页的响应,提高用户的上网快感。相比XUL,Ajax最大的优势在于它是跨浏览器的,而XUL,目前只有Mozilla支持,但是,Ajax有它的致命缺点,那就是运行效率低。假如开发一个稍微庞大点的系统,CPU占用率达到100%是常有的事。比如Google的Notebook,只要我的Note稍微长一点,根本就不能编辑了。而XUL则不会发生这种情况。

另外,由于Ajax是使用Javascript语言,对界面进行再次封装,所以,不同的Ajax框架,它们的界面设计方法,也完全不同。而XUL不会,它只有1套方法,所以,不会让你淹没在种类繁多的文档中。

然而,遗憾的是,XUL技术出来已经很多年,国内竟然还是没有很全的技术资料,甚至也没有引起人们的关注。所以,只能硬着头皮看英文文档,而且,由于XUL技术正在发展,所以目前,还没有开发XUL的IDE,我只能用UltraEdit来写代码。

在阅读的时候,我把基础的示例代码整理了一番,一共43节内容,充分展示了XUL的威力,在本文的最后,提供给大家下载和学习。

假如,大家都开始使用Mozilla,没人用IE了,那互联网的新时代就要到来了,首先,大家不会被病毒所困扰了,其次,强大的,利用XUL开发的B/S型的应用程序瞬间增多,你打开网页,就可以使用各种各样的免费的工具,比如在线的Office,在线的Photoshop等,它们会给用户带来全新的上网体验。于此同时,更加先进的技术,也即将诞生。

如果您正在使用Mozilla Firefox,那么您可以打开下列页面,来看看XUL给网页增添的全新的感觉

http://www.xulplanet.com/tutorials/xultu/examples/ex_advmenu_1.xul http://www.xulplanet.com/tutorials/xultu/examples/ex_popups_1.xul http://www.xulplanet.com/tutorials/xultu/examples/ex_commands_2.xul下载示例代码

http://www.cnitblog.com/Files/CoffeeCat/XUL_Fundation_Code_01_44.zip这些代码来自XULPlanet官方教程,同时,还有一些XUL的高级应用代码并没有给出,您可以在线阅读教程:

http://www.xulplanet.com/tutorials/xultu/intro.html进行阅读,或者下载离线版本的教程:

http://www.xulplanet.com/tutorials/xultu/xultu.zipCoffeeCat

2007-07-29

How to develop firefox extentions?

I found a tutorial with PDF filetype,but there's no Chinese version available.

1.Development Overview

http://www.rietta.com/firefox/Tutorial/overview.pdf

2.Environment Setup

http://www.rietta.com/firefox/Tutorial/env.pdf

3.Configuration Files

http://www.rietta.com/firefox/Tutorial/conf.pdf

4.Creating GUIs

http://www.rietta.com/firefox/Tutorial/guis.pdf

5.The Backend

http://www.rietta.com/firefox/Tutorial/backend.pdf

6.Preferences

http://www.rietta.com/firefox/Tutorial/prefs.pdf

7.Localization

http://www.rietta.com/firefox/Tutorial/locale.pdf

8.Distribution

http://www.rietta.com/firefox/Tutorial/dist.pdf

9.Security

http://www.rietta.com/firefox/Tutorial/security.pdfa