|

简介

在较短的时间内,互联网“杀手级”应用已经从电子邮件、网络浏览演变为端到端(Peer-to-Peer,P2P)应用。在音乐和电影数字化技术不断成熟的条件下,用户可以从互联网上轻松并免费获得这些数据文件,这使得P2P应用程序成为互联网上下载最多的软件之一。Kazaa Media Desktop软件是最流行的P2P应用软件之一,据称已有超过6,000万的用户安装了该软件。来自Kazaa的报告显示,该软件的下载次数已超过2亿次。登录到Kazaa网络(FastTrack)后,通常会发现有四、五百万用户同时在线,他们共享着成千上万Petabytes的数据(1PetaBytes=100万GB)1。如此大量的数据传输,已足以使网络阻塞并耗尽所有的可用带宽。近来有研究表明,P2P流量大约占用服务提供商多达60%的网络带宽。

P2P应用使得企业、政府、教育以及互联网基础结构的流量负担沉重。这些应用消耗了大量的网络资源,同时妨碍关键业务的访问。另外,黑客会设法利用P2P应用漏洞来攻击巨大的P2P应用用户群,对系统及网络带来严重的安全隐患。同时,由于用户下载受版权保护的资源,P2P应用也带来了严峻的法律问题,使接入业务提供商背上了沉重的法律包袱。因此,对高速网络的管理人员而言,这些应用不啻于为他们带来了传输、安全以及法律方面的噩梦。为避免网络带宽消耗过大及恶意攻击,可以采用入侵防御系统来控制P2P应用和网络流量。

TippingPoint入侵防御系统在网络中在线部署,可以阻止恶意流量、主动保护网络而不只是被动检测和告警。TippingPoint入侵防御系统解决方案可以分析处于活动状态的连接,同时扫描进入和离开系统的请求和流量。如果系统检测到来自有害应用(如Kazaa和IM)的潜在威胁或流量,入侵防御系统将彻底阻止该流量,同时发送告警日志并进行上报。合法流量则可以不受限制地几乎以线速通过系统,从而保证了关键数据能够被及时接收。

通过增加流量管理能力,入侵防御系统能够识别并管理网络中的P2P流量。TippingPoint入侵防御系统提供大量的特性与引擎功能,以保护网络并管理流量。TippingPoint入侵防御系统的核心是基于定制ASIC的威胁抑制引擎(Threat Suppression Engine,TSE)。威胁抑制引擎提供若干方法来管理此类流量,包括IP重组、TCP 流恢复、统计分析、流量整形、流量阻断、流量状态追踪和170多种网络协议的应用层剖析。

P2P体系架构

每个P2P网络都采用如下所述三种架构中的一种,这三种架构会包含对等体(Peer)和服务器(Server)。对等体可以是用户的计算机,运行着P2P客户端程序。这些工作站支持文件搜索、提供文件以供上/下载并发送文件以响应请求。服务器的功能有:提供相关特性以供对等体输入可用文件,编辑可用文件清单,响应来自对等体的搜索请求,以及根据体系架构通过防火墙辅助文件的上传与下载。其中,有两种体系架构允许对等体可以作为网络服务器。

下面详细说明了P2P应用所采用的三种体系架构:

n

集中式架构— 中心服务器响应对等体请求

n

非集中式架构— 多个对等体响应

网络上其它对等体的请求

n

混合架构— 多个服务器(超级结点)通过与网络服务器通信来响应请求,通过首先被查询的主服务器来编辑并发送响应报文

在互联网上,有很多P2P应用程序和插件程序供人们选择。下面列出了目前世界上流行的P2P应用程序(按网络列出):

n

FastTrack Network:KaZaA, Imesh, Grokster, Kazaa Lite K++

n

Gnutella Network:Ares Galaxy (old), BearShare, Gnucleus, NeoNapster, Limewire, Freewire, Morpheus, Mutella, MyNapster, Phex, QtraxMax, Shareaza, Xolox

n

eDonkey2000 Network:eDonkey, Overnet, eMule, xMule, Mldonkey

n

BitTorrent Network and Application

n

WinMX Network and Application

n

Ares Galaxy Network:Ares Galaxy (new), 网件

n

Manolito Network:Blubster, Piolet, RockItNet

n

Direct Connect Network:Direct Connect, DC++

n

Soulseek Network and Application

n

Internet Web Sites Network:Twister

n

EarthStation 5 Network and Application

集中式架构

集中式架构类似于目前许多应用程序采用的普通客户端/服务器模式,如Web服务器、应用服务器和数据库。在这种体系架构中,运行于对等体系统中的P2P应用程序和中心服务器建立一条永久连接。用户登录该中心服务器访问网络。该对等体系统向用户发送一个目录,上面列出了所有可以共享和下载的项目。

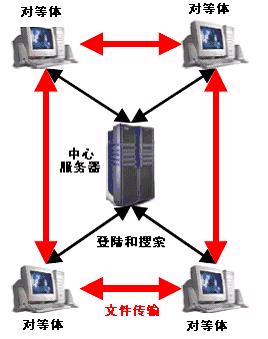

图1:集中式架构

中心服务器维护包含全部共享项目的数据库。收到搜索请求后,服务器返回匹配的可用项目列表以及主机的联系信息,如IP地址和端口号。用户选择下载项目后,下载对等体与主机对等体直接联系,进行P2P的文件传送。在复杂的网络中,P2P应用程序为每个共享项目发送一个惟一的标识符(如哈希数)。中心服务器向P2P应用程序发送一个存有相同共享项目的对等体列表。在这种体系架构中,P2P应用程序与多个对等体建立连接,并同时下载文件的各个部分,然后,P2P应用程序再把这些部分重新组合在一起。

中心服务器一般不为对等体之间传输文件。然而,某些网络架构利用中心服务器来处理下载及请求。下载对等体有时不能直接建立到主机对等体的连接,这是因为它处于企业或个人防火墙之后。此时,中心服务器向主机对等体发送命令以连接到下载对等体。然后,下载对等体再通过中心服务器联系主机对等体,进行P2P的文件传输。如果两个对等体均处于防火墙之后,则应用程序无法进行文件传输。

集中式架构能够出色地处理搜索请求,在小型网络中很常用,而这些网络通常根据整个用户群体来控制用户接入。但是,集中式架构不能扩展为大型网络。另外,中心服务器也有明显的安全弱点。通过攻击和破坏中心服务器,黑客和恶意攻击可以轻易地使基于集中式架构的P2P网络瘫痪。第一代Napster网络就是采用了集中式架构(2000年该

站点因被诉讼而关闭2)。

非集中式架构

非集中式架构采用分布式计算模型,网络中每个对等体都是平等的。非集中式架构没有中心服务器,推崇纯化论的管理员会认为这才是“真正的”P2P网络。在这种架构中,P2P应用程序运行于对等体系统上,并同网络中的其它对等体建立永久的连接。

|

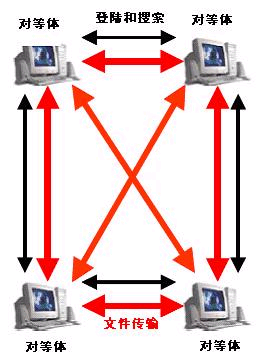

图2:非集中式架构

对等体系统向网络中的每条永久连接发送搜索请求,从中心连接向外广播。每个对等体将与搜索请求相匹配的内容返回至请求者,并详细说明主机对等体的联系信息(如IP地址和端口号)。用户选择下载项目后,下载对等体直接联系主机对等体。联系成功后,文件在对等体间直接传输。和集中式架构中一样,高级的P2P应用程序可以与多个对等体建立连接,并同时从多个主机下载文件的各个部分。下载结束后,P2P应用程序会把文件重新组合起来。

与集中式架构相比,非集中式架构有两个主要优势。首先,这种体系架构可以扩展为大型对等体网络。其次,由于采用分布式控制,恶意攻击不能轻易使得非集中式架构瘫痪。非集中式网络的缺点是搜索操作的时间太长。业界称非集中式架构为“第二代”P2P网络。

混合架构

混合架构结合了集中式架构和非集中式架构的优点。它引入了超级结点(又称作超结点)的概念。超级结点的作用与集中式架构中的中心服务器类似。在这种体系架构中,超级结点在地理上是分布的,以创建一个更大的网络。P2P应用程序运行于对等体系统上,与一个或多个超级结点建立永久连接,并传送一个目录清单,上面列有对等体系统中可以共享的项目。

图3:混合架构

每个超级结点维护一个包含共享项目的数据库。P2P应用程序向超级结点发送请求,后者将请求转发至其它超级结点。主用服务器编辑响应信息并向对等体发送一个匹配项目列表和主机联系信息(如IP地址和端口号)。用户选择下载项目后,下载对等体直接联系主机对等体,同时在对等体间传输文件。和在其它的体系架构中一样,高级的P2P应用程序可以与多个对等体建立连接,并同时从多个主机下载文件的各个部分。下载结束后,P2P应用程序会把文件重新组合起来。

一般地,超级结点为对等体间传输文件。不过,和采用集中式架构时的情况相同,当主机对等体位于企业或个人防火墙之后时,超级结点会辅助连接和传输。在这种体系架构中,超级结点向主机对等体发送命令以连接下载对等体。下载对等体直接通过超级结点联系主机对等体,同时在对等体间传输文件。

与中心服务器相比,超级结点动态性更强。这些服务器通常由对等体“提升”而来,它们具有快速CPU及访问互联网的高带宽,并能同时支持200~300条连接。超级结点维护着一个可用超级结点的列表,并且定时发送该列表至与P2P网络中连接的所有对等体。对等体系统缓存这些信息,并在启动时加载更新的链接列表。

混合网络的另一个选择是在其体系架构中增加入口服务器。网络入口服务器通常由网络“所有者”拥有并提供,用于提供P2P网络的万维网服务。这些服务包括新闻主页、论坛、聊天室或即时通讯,以及典型功能---作为广告服务器向P2P客户端发送广告,从而为网络所有者创造收入。网络服务器也可作为注册服务器供用户登录网络,同时为P2P客户端分配超级结点的初始IP地址。

混合架构结合了集中式和非集中式架构各自的优势。和集中式架构一样,混合架构可以出色地响应搜索请求—即便是在大型分布式网络中。混合架构可以扩展为大型对等体网络。由于结合了非集中式架构,超级结点的分布和动态特性使得混合网络不会轻易地因攻击而瘫痪。业界称混合架构为“第三代”P2P网络。

P2P网络及应用

有大量的P2P业务可供互联网用户选择。每种应用都提供不同的文件下载/传输功能和选项、文件主机服务和搜索功能。下面各节对部分P2P应用进行了详细说明:

nFastTrack Network—采用含网络入口的混合网络架构,支持P2P应用,如Kazaa和iMesh

nGnutella Network — 采用非集中式架构,支持P2P应用,如Morpheus和MyNapster

neDonkey2000 — 采用混合网络架构,支持P2P应用,如eDonkey/Overnet和eMule

nBitTorrent — 采用混合架构,支持BitTorrentP2P应用

nWinMX — 采用混合架构,支持WinMXP2P应用

nAres Galaxy —采用混合架构,支持相关应用,如Ares Galaxy和Warez

nManolito —采用混合架构,支持相关应用,如Blubster和Piolet

nDirectConnect —采用集中式架构,支持相关应用,如DirectConnect和BCDC++ nTwister —提供搜索引擎,以查找互联网上的音乐文件

nEarthStation 5 —采用集中式架构,支持EarthStation 5 应用

FastTrack Network

2001年,一家名叫KazaA BV的荷兰公司创建了FastTrack Network。目前,该网络由Sharman Network拥有并控制。有关该公司的详情,请访问:http://encyclopedia.thefreedictionary.com/FastTrack。

FastTrack网络采用混合架构,包括对等体、超级结点以及网络入口。FastTrack客户端包含一个已知的超级结点列表。一旦客户端初始化并连接到网络,P2P应用程序就会接收到更新的超级结点列表。任何对等体系统都能升级为超级结点状态。

FastTrack网络非常流行,这是因为:用户数量庞大且都有大量的音/视频文件,能出色地响应搜索请求,文件传输速度快。该网络受欢迎的另一个特色是支持多个文件的同步下载。不过, FastTrack网络所用的UUhash算法存在问题。UUhash算法使用文件的若干部分而非整个文件来计算哈希值。该算法扫描大约每2兆字节的前300,000个字节。这一方式可以快速计算哈希值,但却使文件的大部分得不到保护。黑客已经发现了这一弱点,并在网络上传播了许多具有破坏性的虚假文件,对网络用户造成了极大的损害。

FastTrack Network包含四个客户端程序:

n Kazaa Media Desktop (aka KMD或Kazaa)

n iMesh

n Grokster

nKazaa Lite K++

Kazaa Media Desktop (KMD)是最爱欢迎的P2P应用程序之一,同时是最受欢迎的FastTrack客户端程序。该程序下载次数已经超过两亿次,据称其安装用户数超过六千万。登录到Kazaa网络(FastTrack)后,通常会发现有四、五百万用户同时在线,他们共享着成千上万Petabytes的数据。有关KMD的更多信息,请访问:http://encyclopedia.thefreedictionary.com/KaZaA。KMD可以免费获得。不过,该程序含有大量的间谍软件和广告软件,Sharman Network以此来获得收益。Sharman Network同时提供付费订阅业务,以供用户合法下载带版权的资源。

iMesh由一家同名的以色列公司创建,最初采用集中式架构。后来,该网络演进为FastTrack网络,并支持超过一百万用户。和KMD一样,iMesh可以免费获得,下载后会安装间谍软件和广告软件,iMesh以此来赚取收入。有关iMesh的更多信息,请访问:Slyck's Guide to FastTrack (http://www.slyck.com/ft.php?page=4)。

Grokster客户端程序基于KaZaA BV许可的软件开发,这使其几乎与KMD完全相同。不过, Grokster可以说是声名狼藉,因为它捆绑了大量的间谍软件和广告软件。同时,该软件会在安装时修改浏览器配置。

Kazaa Lite是KMD的修改版。程序员修改了KMD的二进制代码以消除间谍软件和广告软件。因此,对于熟悉FastTrack网络的用户,Kazaa Lite已经变得非常受欢迎。Sharman Network一直在努力阻止该修改版软件在网上出现,这使得许多Web站点删除了Kazaa Lite客户端程序。具有讽刺意味的是,该应用程序在FastTrack Network上却随处可见。

Gnutella Network

2000年,AOL某下属公司的两名程序员创办了Gnutella Network(网络)。最终,这些代码被放到了开放代码源上并在互联网上得到了扩散。根据开放源代码的要求,任何个人或企业均不能独享或运营该网络。有关Gnutella的详情,请访问:http://encyclopedia.thefreedictionary.com/Gnutella。

Gnutella Network最初采用非集中式架构以避免法律问题以及最终被关闭的命运—如Napster。在该网络中,Gnutella对等体采用下面的方法定位网络上的其它节点:

n含永久节点清单的Gnutella软件

n程序查询GWebCache服务器

n程序查询其它相连的节点以获得当前节点列表

n程序监视Gnutella消息以获得节点列表

GWebCache服务器是放置在任一万维网服务器上的脚本程序,上面存储有Gnutella网络主机的IP地址以及其它缓存地点的URL。Gnutella客户端使用GWebCache协议(GWC)从万维网服务器读取IP地址或把它们写到万维网服务器上。Gnutella客户端维护着一个稳定的缓存,该缓存包含有已知对等体的IP地址,以提高系统启动效率3。

最终,Gnutella网络因采用非集中式架构而遇到了扩展问题。为解决该问题,Gnutella引入了超结点这一概念。超结点相当于混合架构中的超级结点。和FastTrack网络一样,任何满足性能要求的对等体都可以被提升为超结点。与FastTrack不同的是,Gnutella网络不采用入口服务器。

随着超结点的引入,网络扩展问题得到了解决,Gnutella的受欢迎程度也急速飙升。因为基于开放源代码,有众多的客户端程序可供选择,同时它们可以运行于不同的平台上(包括Windows、 Linux和Mac OS)。另外,开放源代码开发人员删除了其它P2P捆绑程序可能包含的所有间谍软件和广告软件。

Gnutella网络支持下面的应用程序:

应用程序 | 操作系统 |

BearShare | Windows平台 |

Gnucleus | Windows 平台(C++) |

NeoNapster | Windows 平台 |

Limewire | Cross 平台(Java) |

Freewire | Windows 平台 (Java) |

Morpheus | Windows 平台。也可连接至Gnutella2(一个较新的Guntella网络协议)、FastTrack和eDonkey2000。 |

Mutella | Unix/Linux;提供命令行界面。 |

MyNapster | Windows 平台 |

Phex | Cross平台(Java) |

QtraxMax | Windows平台 |

Shareaza | Windows平台,开放源代码。也可连接至Gnutella2、eDonkey2000 和 BitTorrent。 |

Xolox | Windows平台。也可连接至Gnutella2、FastTrack和eDonkey2000。 |

在上述客户端程序中,Morpheus的历史最悠久也最有趣。Morpheus最初是基于万维网的客户端,用于OpenNap网络。后来OpenNap和Napster一道被关闭了。MusicCity由Morhpeus开发,后来它从KaZaA BV获得许可使用FastTrack软件,并改写了客户端程序以连接到FastTrack网络。 借助FastTrack网络,Morpheus成为一个流行的应用程序,并得到了广泛下载。2002年2月,由于和MusicCity的许可权/利益纠纷,KaZaA BV修改了FastTrack网络,将Morpheus客户端程序剔除出了网络。在FastTrack限制访问后,MusicCity(也称作StreamCast)改写了Morpheus客户端程序以使用开放源代码的Gnutella软件。很快地,Morpheus成为一个流行的Gnutella客户端程序。从那以后,Morpheus已经发展为可连接至Gnutella2、eDonkey2000和FastTrack网络。

eDonkey2000 Network

eDonkey2000网络(也称作Overnet)采用混合架构,包含客户端(对等体)和服务器(超级结点)。eDonkey2000 Client包括一组已知的服务器以供联系。当客户端初始化并连接某个服务器时,应用程序会重新得到一个当前服务器的列表。在eDonkey2000网络上,要求单独、专门的软件来操作这些服务器。eDonkey2000服务器由私人所有和维护。

和FastTrack网络一样,eDonkey2000网络非常流行,这是因为:用户数量庞大且都有大量的音/视频文件,能出色地响应搜索请求,文件传输速度快。eDonkey2000是最早提供多文件同时下载的网络之一。eDonkey2000采用哈希值来唯一标识同步下载的文件,这就是业内的标准算法MD4。与Uuhash不同的是,这种算法对整个文件进行切分,从而避免了文件的损坏问题。eDonkey2000把文件分成多个9 MB的段落,从而提高了扫描效率。由于eDonkey2000出色的下载性能,该软件在下载大型文件方面非常流行,如视频文件和网件(计算机业的行话,指受版权保护的资源,如游戏或软件)。

eDonkey2000同时支持直接超链接(称作ed2k-链接)至P2P网络上文件的能力。用户可以通过电子邮件发送这些链接或在网页上对其进行发布。用户点击ed2k-链接时,eDonkey2000客户端启动并直接从指定的对等体上下载文件。今天的万维网上存在着许多站点,上面有不计其数的ed2k-链接,它们连接着音乐、视频和网件资源。下面是两个ed2k链接的例子:

ed2k://|file|overnet0.50.1.exe|1225593|9aceac18177fc86d18be5e1c19750408|

ed2k://|file|fileName|fileSize|fileHash|(optional params)|(optional params)|etc|

由于FastTrack 网络在下载大型文件(如视频)时速度慢并对文件存在破坏,eDonkey2000客户端程序的受欢迎程度急速上升。虽然FastTrack在美国的用户群最大,eDonkey已经成为欧洲最受欢迎的P2P程序4。

eDonkey2000网络主要包括下面四个客户端程序:

客户端程序 | 操作系统 |

eDonkey / Overnet | Windows、Mac OS X和Linux平台 |

eMule | Windows平台 |

xMule | eMule版Linux和BSD Linux |

Mldonkey | Windows、Mac OS X和Linux平台。也可连接至BitTorrent、Gnutella、Gnutella2、FastTrack、Soulseek、Direct-Connect和OpenNap. |

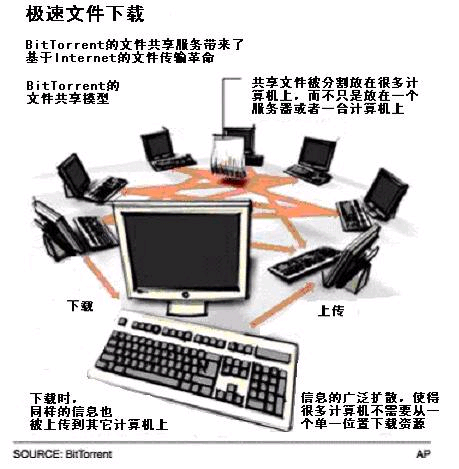

BitTorrent Network

BitTorrent网络采用一套独特的体系架构。虽然某些功能与混合架构相同,但是BitTorrent和eDonkey2000网络更为相像。BitTorrent网络包括对等体和追踪器。追踪器在某种程度上类似于eDonkey2000网络上的服务器。不过,追踪器管理着下载对等体上文件块的下载。搜索能力是BitTorrent网络单独提供的一个功能,通常是通过万维网搜索或网页上或电邮中的链接完成的。

想通过BitTorrent网络共享文件时,用户可以创建一个“a.torrent”文件。该“torrent”文件包含着追踪器的文件名、哈希值、文件大小和IP地址。这些值是文件内各个块的SHA1哈希值,依业内标准算出。通常文件被分为多个250 KB大小的块。为分发该文件,其完整拷贝会上载到运行BitTorrent的种子节点。其后,种子节点与“torrent”文件中指定的追踪器进行通信,以了解文件的可用性。

要下载文件时,用户可以点击“torrent”文件。BitTorrent客户端运行并联系“torrent”文件中指定的追踪器,该追踪器维护着一个可用对等体的列表,这些对等体提供文件的上/下载。追踪器发送对等体的列表,在相关对等体间进行文件传输。对等体尝试连接每一个列出的对等体。连接建立后,两个对等体彼此告知文件的各个块。每个对等体从另一对等体随机选择一个块进行下载。在每个对等体进行下载的同时,系统也在上载这些文件块,而这些块之前由下载对等体从其它对等体获得。下图详细演示了同步上/下载动作,或“蜂拥”状态。

图4:BitTorrent蜂拥举例

对于蜂拥过程的效率而言,待下载数据块的选择是非常重要的。如果每个对等体连续地选择数据块,同一组数据块就能在整个系统内提供。通过随机选择从种子结点和从其它对等体回收的数据块,文件就可以在所有对等体上得到广泛地传播,从而优化了每个块的传输。对数据块的请求以16千字节为单位进行发送,多个请求通过TCP堆栈进行排队,从而避免了时延5。另外,由于所有相关节点都在传输单个文件或一组文件的集合,具有“蜂拥”功能的BitTorrent的文件传输速度是极其快的。

和eDonkey一样,BitTorrent出色的文件传输性能使其成为用户下载视频和网件的最佳选择。在某些网络中,BitTorrent占据P2P流量的一半6。BitTorrent同时很受一些机构的欢迎,因为它们需要合法地分发大型文件。一些网站使用BitTorrent发布共享Linux资源。

BitTorrent用Python语言编写,有各种端口与Windows、Mac OS X和Linux相适配。

WinMX Network

WinMX软件是最早出现的P2P客户端之一。WinMX最初是Napster和OpenNap网络的客户端程序。然而,在2001~2002年间,Naptser和OpenNap网络被RIAA勒令关闭,WinMX也被Frontcode Technologies公司改写,形成了一个使用WinMX Peer Network Protocol (WPNP)协议的新网络。WinMX网络采用混合架构,包含客户端(对等体)和WPNP服务器(超级结点)。WinMX客户端安装有一组已知的WPNP服务器以供联系。客户端初始化并连接至WPNP服务器时,系统重新得到并缓存当前的WPNP服务器列表。WinMX客户端允许用户管理应用程序访问的WPNP服务器。任一WinMX对等体都能成为WPNP服务器,这由用户的配置决定。

和FastTrack网络一样,WinMX网络非常流行,这是因为:用户数量庞大,能出色地响应搜索请求,文件传输速度快。WinMX支持多个文件同时下载以及整个文件的切分处理,从而避免了文件损坏问题。另外,WPNP协议采用XOR(Exclusive OR binary operator)算法对报文进行加密。第一个字节用报文长度或最后一个字节进行XOR加密,接着每一个后续字节用前一个字节进行XOR加密。这一过程重复五次,第一轮采用报文长度进行加密,后四轮采用最后一个字节进行加密。

WinMX客户端软件不含间谍软件,其安装用户数仅次于FastTrack网络。WinMX网络目前大约有六百万用户7。由于支持双字节字符,该软件在日本非常受欢迎。在过去几年中,该网络和协议的发展已经放缓。不过,WinMX网络依然非常很流行。

Ares Galaxy Network

Ares Galaxy开始是一个Gnutella客户端。2002年底时经过改写,该软件成了当前的Ares Galaxy网络。Ares Galaxy网络采用混合架构,包含叶子(对等体)和超级结点。Ares Galaxy客户端配有一组超级结点以供联系。一旦客户端初始化并连接至超级结点,应用程序就会收到一个当前超级结点的列表。缓存服务器维护着一个动态的超级结点列表,这些超级结点性能稳定且正常运行时间高于平均值。和KaZaA网络一样,任何叶子,只要其拥有快速网络连接、强大的CPU和足够的RAM内存,就可以选拔成为超级结点。

Ares Galaxy切分整个文件,从而避免了文件损坏问题。安装时,应用程序采用业界标准SHA1算法对共享文件进行切分处理。与其它混合架构相比,Ares Galaxy的搜索方法略微不同。搜索一个文件要经过两个步骤:

1. 关键词搜索,搜索结果包括文件名、文件详细信息和哈希值,但不包括IP地址(下

载源)

2. 哈希搜索,返回最新的下载源(IP地址)

和BitTorrent类似,Ares Galaxy支持蜂拥、同步下载和从一个对等体到多个对等体的上载。Ares Galaxy同时支持直接超链接至P2P网络文件的能力。Ares Galaxy目前支持超过300,000用户,是流行的音乐文件网络。

Ares Galaxy网络包括下面的客户端:

客户端程序 | 操作系统 |

Ares Galaxy | Windows平台(不含广告软件或间谍软件) |

Ares Lite | Windows客户端如Windows 98的简装版 |

网件 | Windows平台(含广告软件) |

Manolito Network

Manolito网络于2001年6月在西班牙开通,该网络采用自有协议,称作ManolitoP2P(MP2P)协议。Manolito网络采用混合架构。Manolito客户端联系HTTP网关服务器以更新超级结点列表。

MP2P协议大量使用了UDP。该应用程序在UDP上进行所有通讯,包括对等体之间的联系、搜索和文件传输协商。该程序使用TCP仅进行对等体间的实际文件传输。

Manolito网络仅支持音乐文件的下载传输,不允许视频或网件的传播。该网络目前支持300,000用户,适于下载流行及罕见的音乐资源。

Manolito网络包括下面的客户端:

客户端程序 | 操作系统 |

Blubster | Windows平台(含广告软件) |

Piolet | Windows平台(含广告软件) |

网件 | Windows平台(含广告软件和间谍软件) |

DirectConnect Network

DirectConnect网络由NeoModus创建,与目前大多数的P2P网络不同。DirectConnect网络采用集中式架构,功能类似于原来的OpenNap应用。通过利用OpenNap,NeoModus开发了客户端和服务器(网络中心)软件,并将其免费提供给用户。该网络架构包含大量的集中式网络,这些网络以网络中心作为集中式服务器。在一个万维网列表上,NeoModus(和其它公司)维护着一个公共DirectConnect网络中心清单。DirectConnect用户群拥有并运营着这些网络中心。

DirectConnect子网络是以用户群为导向的。一般地,每个子网络专注于某一类型的内容,如《指环王》这样的流行影片、新发行的影片、游戏和CD图集等。在接受用户加入用户群前,多数网络中心会要求他们共享至少2~3G字节的文件。很多网络中心是私有的,且只有在经多方信用担保后才可访问。DirectConnect网络同时提供网络中心“操作员”功能,以提供子网络的控制接入。操作员也可以禁止滥用网络的用户进行访问。

和近来的P2P客户端程序相比,DirectConnect网络和客户端可以称得上是古老。新的DirectConnect客户端已经开始采用散列算法(Tree Hash Exchange THEX),以保证每个子网对等体可以确定相同的文件。DirectConnect协议不支持多文件下载或蜂拥。通过在整个网络内应用多个子网,网络扩展问题得到了缓解。

尽管没有先进的技术,DirectConnect网络的受欢迎程度一直在平稳上升。NeoModus网站称DirectConnect网络已拥有超过300,000用户,这些用户有超过10 Petabytes(10,000 Terabytes或10 Million Gigabytes)的共享文件。该网站进一步称这一数量是FastTrack网络的三倍。考虑到大量新用户的加入请求及很多DirectConnect网络共享的是完整时长的影片,这个说法可能是有道理的。

DirectConnect网络包含下面的客户端:

客户端程序 | 操作系统 |

DirectConnect | NeoModus正式发布的版本。Windows和Mac OS X/平台 |

DC++ | 开放源代码版本。Windows平台 |

BCDC++ | 开放源代码版本。Windows平台 |

SoulSeek Network

SoulSeek网络由Nir Arbel创办。与DirectConnect类似,SoulSeek也采用集中式架构。不过,独立的中心服务器由SoulSeek拥有并维护。SoulSeek网络的核心在于用户群。为了保持对用户群的控制,该网络采用集中式服务器。SoulSeek网络专注于技能、舞蹈和电子音乐。因此,该网络一直没有受到RIAA的调查。

SoulSeek客户端用Python编写,有各种版本以运行于不同的操作系统上,如Windows、Mac OS X和Linux。SoulSeek客户端不含广告软件和间谍软件。

Twister Network

“Twister网络”这个说法多少有点用词不当。Twister不是一个P2P网络,而有点像一个搜索引擎,用于查找互联网上的音乐和MP3文件。Twister软件将搜索请求发送至位于互联网上的Twister搜索引擎。应用程序访问Twister站点以更新所支持的搜索引擎的IP地址列表。用户输入查询条件后,Twister搜索引擎返回一个可用音乐文件的列表。用户选择文件后,Twister校验列表中的各个文件然后下载所选的文件,下载使用的协议是常见的HTTP协议—GET请求协议。Twister软件使用外部应用程序(如Windows Media Player,Winamp)来重播这些音乐文件。

Twister仅支持Windows平台。

EarthStation5 Network

EarthStation5网络采用集中式架构,据报道该网络位于西岸和加沙城。EarthStation5曾经公开嘲弄控告该公司的RIAA和MPAA,称其活动符合巴勒斯坦法律。EarthStation5网站提供相关链接,据其可以搜索到新发布的完整影片、mp3文件、游戏等。

EarthStation5网络提供若干特性以隐藏用户的活动,如:

n通过中间代理服务器发送连接请求的能力,该服务器能够隐藏下载系统的IP地址

n使用SSL协议传输文件的能力,以对流量进行充分加密

n对搜索请求加密的能力,以隐藏某特定用户要搜索的内容EarthStation5仅支持Windows平台。

P2P应用的影响

P2P应用提供了大量的网络共享文件。这些网络提供数量惊人的资源用于快速下载,如流行音乐、视频、游戏、书籍和应用程序。对互联网用户而言,这一方式允许他们随时、随地与任何人共享文件。

然而,全球范围内的大量文件下载却影响了网络的安全和性能。P2P流量会占用巨大的带宽,由于后台运行的间谍软件和广告软件,消耗的带宽还会成倍增长。同时,由于免费共享受版权保护的资源,P2P应用也因侵权和非法传播引发了相关的法律问题。

对于网络在管理P2P流量时遇到的问题,下面做了详细的说明:

n法律责任

n 资源限制

n 安全问题

法律责任

美国唱片工业协会(RIAA)和美国电影协会(MPAA)已经颁布了一个指南,称作《互联网安全和版权使用企业策略指南》8。该指南要求各公司采取措施,以确保计算机设备和互联网系统不会对音乐和电影造成盗版危害。这两个组织已经把该指南送给了美国的财富1000强企业和欧洲的一流公司。

很多公司、学校和机构已经接收到了RIAA的警告信,要求它们停止在网络上存放受版权保护的资源。这些警告可不只是说说而已,通过起诉位于亚利桑那州的Integrated Information Systems公司,RIAA已经获得一百万美元的赔偿金。该公司曾纵容员工通过一个专门的服务器来交换受版权保护的资源9。一旦公司受到通知,称其网络上存在着非法文件共享,他们就有责任采取某种措施以阻止这种活动。

资源限制

P2P应用的流行和广泛使用已经对网络基础设施造成了巨大影响。最近的研究表明,P2P流量占用业务提供商网络资源的近60%。对于企业网和校园网而言,该百分比基本近似。

P2P应用对业务提供商网络和很多Digital Subscriber Loop(DSL)网络的影响尤其不利,业务提供商的网络是非对称的,如宽带业务提供商,它们采用光缆调制解调技术。非对称网络适用于网页游览和基于HTTP的客户端/服务器应用。在这种体系架构中,下游的吐吞量明显高于上游的吐吞量(网络处理小规模的请求,接收较大的响应)。例如,家庭用户在使用HTTP客户端请求网页浏览时(小字节规模),请求会迅速通过上游信道到达HTTP服务器。HTTP服务器随后做出响应,通过下游信道将请求的网页送至客户端。和请求不同的是,网页包含图像和动态代码,具有相当大的字节尺寸。

P2P体系架构在非对称网络上表现非常出色。在P2P网络中,对等体既是客户端(提出小的请求)又是服务器(提供大量的数据)。在宽带业务提供商的网络上,“服务器”已经呈现出爆炸式的增长。另外,这些“服务器”提供的是音乐和视频文件,而不是网页。

相同的情况存在于企业和校园内部网上。一般地,网络管理员把服务器安装在若干具体的子网上。IT工作人员密切监视该服务器的活动和带宽,以确保其性能正常。对于网络内的关键应用和服务器而言,这种情况是比较标准的。然而,企业和校园内部网的“服务器”也发生了爆炸式的增长。关键服务器的流量和P2P系统流量相互竞争,以争夺全网带宽。在很多网络中,P2P业务的流量已经完全压倒了正常的业务流量,导致关键应用的处理速度减慢。

除了网络资源,P2P应用还影响存储资源。按照共享文件类型的不同(如mp3音乐文件或MPEG电影文件),一个普通用户可以轻松共享十亿字节或几十亿字节的数据。如果有300~400名用户,系统必须处理近千吉字节的数据。很多机构都很难获得并监控如此规模的存储量。

安全问题

企业网中安装P2P应用程序会引发下列安全问题:

n 安全漏洞

n泄漏保密信息

n 有害软件

n 捆绑间谍软件

和任何其它软件一样,P2P应用程序容易受到编程缺陷的影响。这些程序包含有安全漏洞,而黑客会发现这些漏洞。一些P2P应用程序(包括KaZaA和eDonkey)含有缓存溢出漏洞,这使得黑客能够攻击用户的系统。由于KaZaA应用程序的流行性,无数的黑客都把它作为恶意攻击的目标,且攻击方式和攻击微软IE所采用的方法非常相似。

在配置P2P应用程序时,新用户会很容易出错从而共享系统或网络上的全部文件。这些文件可能包含着企业的财务、技术或员工的个人信息,而这些信息是高度保密的。一旦这些文件进入共享文件夹,它们就可以被P2P网络上的每一个人所访问,而这样的人可能数以百万计。例如,FastTrack网络上出现了难以计数的Quicken数据文件。

P2P网络尤其容易受到恶意软件的影响,如病毒、木马、蠕虫、后门和虚假文件。P2P网络也容易收到分布式攻击。通常,恶意软件伪装成想要下载的文件。下载后,病毒就会把自己复制为被感染共享文件夹中的其它文件。虚假文件也已成为FastTrack网络的一个问题(因为没有对整个文件进行切分处理)。在某些情况下,RIAA和大的唱片公司会传播虚假的音乐文件,里面含有语音提示,警告用户不要企图下载受版权保护的资源。

大多数P2P应用程序都是免费传播的,无需使用或购买费用。不过,这些程序通常会安装间谍软件和广告软件,以作为获得收益的手段。这些程序会跟踪用户在互联网上的活动,并把相关数据报告给中心服务器进行处理。一些P2P应用程序还把软件分解为若干可安装的应用程序和插件,每一部分包含着另一套间谍软件和广告软件。同时,大量公司作了设置:如果用户不安装间谍软件/广告软件(如KaZaA、iMesh和Grokster),这些P2P应用程序就不能打开和使用。

P2P流量的管理

通过消耗带宽阻止合法流量连接到服务器,P2P流量会阻塞网络并使其瘫痪。通过下面的功能和模块,TippingPoint提供了最先进的技术来管理P2P流量:

nTippingPoint入侵防御系统软硬件

n流量检测管理

n数字疫苗服务

TippingPoint软硬件

TippingPoint入侵防御系统是业界领先的解决方案,在安全性、系统性能、高可用性和易用性方面遥遥领先。在同类产品中,只有TippingPoint的架构是革命性的,它采用专用功能的硬件来检测和管理P2P流量,速度可达几吉字节而时延却极小。相对于运行在通用硬件和处理器上的传统软件和应用程序而言,它们在运行时不可能不对网络性能产生不利影响。TippingPoint的入侵防御系统解决方案提供统计、协议和应用异常保护以避免流量激增、缓存溢出、攻击和漏洞等问题。入侵防御系统下发流量规整命令以消除畸形或非法报文,同时进行TCP流恢复和IP重组,从而增加网络带宽并防范逃避企图。TippingPoint还可以作为接入控制防火墙,从而取代了路由器和交换机CPU中大量访问控制列表。此外,通过速率限制和阻止不需要的流量,入侵防御系统保护了带宽和服务器的处理能力,从而能提供完整的应用保护。

威胁抑制引擎

TippingPoint入侵防御系统的基于ASIC的威胁抑制引擎是一项基础性的技术,它为网络防护带来了革命性的变化。通过对相互连接并进行大量平行处理的硬件进行组合,威胁抑制引擎可以对每个报文流进行成千上万次检查。威胁抑制引擎的体系架构采用定制ASIC、一个20 Gbps的背板和高性能网络处理器在2~7层对报文流进行完整的检测。平行处理确保报文流持续经过入侵防御系统且时延小于150微秒,并与所用过滤器的数目无关。

如果某一报文及其相关流被任一过滤器识别为消极流(恶意流量)或指定的P2P流量,系统将对该报文及与其属于同一报文流的任意后续报文进行丢弃或速率整形。威胁抑制引擎的硬件加速功能具有极度竞争力,对于入侵防御系统的性能而言非常关键。传统软件和应用方案必须连续串行检查过滤器,从而牺牲了性能;同时,因为更多的过滤器被激活,时延也大大增加。

图 5:TippingPoint入侵防御系统的威胁抑制引擎

在对流量进行分类时,威胁抑制引擎会组合流量中的一个有效载荷,并将其解析为若干有意义的字段进行上下文分析。例如,对于缓冲区溢出攻击,引擎需要在应用层对被缓冲区的参数进行识别,然后评估其特性以确定是否为攻击。为阻止消极流量到达目的地,一旦某流量被确认为是恶意的,相关报文及所有属于同一攻击流的报文将被丢弃。

为了检测针对系统漏洞发出的恶意流量,需要各种各样的检测过滤器。一些攻击是通过具体的签名或模式匹配过滤器进行检测的(已知的恶意软件有明显的比特模式)。其它的攻击要求更为复杂的过滤器,这些过滤器用相关规则来表示,而这些规则采用协议和应用级的解码器(如缓冲区溢出)。另外,多流攻击要求过滤器收集统计数据并通过流聚合来揭示异常状况(如网络和报文泛滥)。

第三方测试及性能数据

2004年1月,世界上最著名的网络和安全测试机构—NSS Group,发布了入侵防御系统安全和性能第一次全面测试的结果。参加测试的产品分别来自ISS、Netscreen、Network Associates、TippingPoint和TopLayer公司。在过去六年的测试历史中,NSS仅颁发过三个NSS金奖。经过对入侵防御系统的数轮测试,TippingPoint最终夺得了NSS金奖。这是NSS为入侵防御系统类产品颁发的第一个金奖。

全套测试由750个单独的测试项组成,是目前为止业内最为全面的测试。每个产品都在三个方面接受了评估,即,性能特性、安全准确度和可用性。欲下载完整的测试结果,请访问:http://www.nss.co.uk。

在性能方面,仅TippingPoint入侵防御系统在各种条件下都展示出了交换机级的时延和吉字节的吞吐量。在某些时延测试中,入侵防御系统以明显优势胜过了同类产品。此外,在应用时延测试中,TippingPoint是在任何负载条件下都对响应时间没有影响的厂商。

在安全准确度方面,入侵防御系统可以说是完美无瑕,它可以识别所有形式的逃避措施。通过采用创新性的设计,入侵防御系统阻止攻击的准确度无可匹敌,同时并从不阻止合法流量。

在可用性方面,TippingPoint安全管理系统被认为是同类中的佼佼者。除了直观的图形界面,告警处理、分析和报表同样灵活、强大且易于使用。策略编辑器更是被NSS推崇为其所见过的最好的产品。

测试项 | UnityOne 测试结果 |

攻击识别 | 100% |

误报识别 | 100% |

基本逃逸检测 | 100% |

包分片和流分段检测 | 100% |

URL逃逸技术检测 | 100% |

混合逃逸技术检测 | 100% |

无状态攻击回放 (中间人攻击) | 100% |

并发最大连接数(缺省设置) | 100% |

并发最大连接数(调整后) | 100% |

随机端口的UDP流检测 | 100% |

无会话延迟的HTTP访问最大压力检测 | 100% |

有会话延迟的HTTP访问最大压力检测 | 100% |

混合流量的协议检测 | 100% |

真实流量检测 | 100% |

延迟 | 优异(小于116微秒) |

用户反应时间 | 优异(小于1毫秒) |

稳定性和可靠性 | 通过 |

管理界面 | 通过 |

流量检测与管理

在管理P2P应用时,主要难题是P2P流量的检测。入侵防御系统的威胁抑制引擎提供高性能的网络处理器,可以在2~7层进行完整的报文流检测。TippingPoint开发了程序签名,称作过滤器,用以检测和管理P2P应用的网络流量。对于这些过滤器而言,TippingPoint一直关注P2P应用的两个方面:

n到超级结点/网络中心的连接(登录、搜索等)

n 文件传输

正如前面P2P体系架构部分讨论的一样,目前多数版本的P2P应用程序采用包含超级结点或网络中心的体系架构。对等体通常创建一条到超级结点的永久TCP连接。接下来,该对等体使用这一永久连接执行相关操作,如登录、搜索等。通过提供对等体至超级结点的连接检测和管理功能,可以很好地完成对P2P网络进行管理。同时,阻止这条连接上的网络流量可以有效地禁止P2P应用。

第二个关注的领域是对等体间的文件传输。文件传输占了P2P流量的大部分,同时对于打算控制盗版问题的企业或大学,P2P流量是令它们头痛的主要原因。文件传输一般分为两种类型: 接收(GET)和发送(PUT)(或Send)。一般地,对等体通过向另一对等体发送某种形式的GET请求来获得文件。在其它情况下,发送给对等体的PUT命令指示应用程序与另一个对等体建立去向的连接,同时传输文件。有些情况下,GET/PUT命令发生在持续的对等体到超级结点连接上,或P2P连接上。如果请求发生在P2P连接上,可以对文件传输进行阻止或速率限制。如果请求发生在对等体到超级结点的连接上,只能阻止文件传输。

在P2P或对等体到超级结点的连接上,存在着对话的两侧,分别是请求方和响应方。在P2P流量的检测中,某一对话侧的信息进行了记录 — 具体是哪一侧取决于谁更容易检测。

下面的例子说明了TippingPoint解决方案检测早期版本Ares Galaxy Network流量的方式:

下面的例子说明了对Ares对等体和Ares超级结点间初始报文的追踪:

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

08/02-10:47:24.860916 24.153.164.134:1049 -> 80.15.75.32:28182TCP TTL:128 TOS:0x0 ID:278 IpLen:20 DgmLen:46 DF***AP*** Seq:0xA125399B Ack:0xD2CE152B Win:0x4470 TcpLen:2003 00 5A 04 03 05 ..Z...

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

头两个字节表示下一字节之后的数据长度,该数据为操作码。在到超级结点的连接中,这六个字节总是被做为第一个命令发送。

检测此请求的过滤器指示威胁抑制引擎执行深度检查,以确定是否符合Ares登录流量的特性。如果内容相符,该流量将被打上标签,并受到指定动作的处理,如阻止。

下面的例子说明了对到某一对等体的Ares文件传输请求的报文追踪:

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

03/03-15:23:25.743583 24.153.164.131:5240 -> 68.252.51.131:3173TCP TTL:128 TOS:0x0 ID:37365 IpLen:20 DgmLen:242 DF***AP*** Seq:0x5B4F6C02 Ack:0x320518DA Win:0x43D4 TcpLen:2047 45 54 20 73 68 61 31 3A 6F 77 42 75 55 6D 67 GET sha1:owBuUmg41 4A 49 79 50 71 6E 79 4E 58 76 38 31 49 70 51 AJIyPqnyNXv81IpQ43 64 67 63 3D 20 68 74 74 70 2F 31 2E 31 0D 0A Cdgc= http/1.1..55 73 65 72 2D 41 67 65 6E 74 3A 20 41 72 65 73 User(用户)-Agent:Ares20 31 2E 38 2E 31 2E 32 39 34 30 0D 0A 58 2D 4D 1.8.1.2940..X-M 79 2D 4E 69 63 6B 3A 20 0D 0A 58 2D 42 36 4D 49 y-Nick:..X-B6MI3A 20 70 68 35 6B 68 65 33 74 68 43 43 49 63 6D :ph5khe3thCCIcm57 37 0D 0A 58 2D 4D 79 4C 49 50 3A 20 31 38 39 W7..X-MyLIP:18939 41 34 38 33 0D 0A 58 2D 42 36 53 74 3A 20 73 9A483..X-B6St:s 7A 53 42 32 48 36 75 58 5A 64 41 6B 6D 4F 4C 62 zSB2H6uXZdAkmOLb 76 39 6B 72 77 69 31 78 44 50 73 45 77 3D 3D 0D v9krwi1xDPsEw==. 0A 52 61 6E 67 65 3A 20 62 79 74 65 73 3D 30 2D .Range:bytes=0-32 36 32 31 34 33 0D 0A 0D 0A 262143....

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

正如前面报文追踪部分所述,GET请求指定将要按照哈希ID值回收的文件。前面的Ares Galaxy Network部分说到,Ares采用安全哈希算法1(sha1)来标识每个文件。上述请求中的SHA1 ID具有下面的特性:

nSHA1哈希值为120比特,并被编码为基64(base-64)

n在基64中,24比特组(3字节)被划分为四个6比特组

n每个6比特组被用作一个64字符阵列的索引

n这64个字符是[a-zA-Z0-9+/]

n由于最后一个3字节组只含两个字节(20对3取模得2),加密结果总是用一个“=”来填补。

基于这些特性,检测该请求的过滤器会采取这一措施:指示威胁抑制引擎使用HTTP解码器深入分析每个报文并搜索HTTP GET方法请求。GET请求以GET字符串开始并以HTTP/1.[01]\n字符串结束。GET和HTTP之间的字符串被称作统一资源标识符(URI)。

其次,过滤器指示HTTP解码器在GET请求内搜索包含SHA1哈希值的URI。解码器使用常规表达引擎对具有详细特性的SHA1哈希值进行测试。最后,过滤器指示解码器对用户代理规格进行常规表达匹配。

任何报文,只要与上述所有特性相匹配,就会被视作Ares文件传输流量,同时会受到相应的处理,如阻断。

逃避技巧的检测

早期版本的P2P应用程序非常易于检测和管理。然而,随着网络管理员和利益团体(如RIAA)学会了监测或阻止P2P应用,这些软件也进行了升级。P2P应用程序主要采用四种方法来避免检测:

n动态端口

n防火墙/NAT逃避

n代理服务器

n加密

第一个P2P应用程序采用静态定义的端口进行相互通信。例如,V2.02前的KaZaA客户端使用端口1214用于UDP和TCP通信。对于网络管理员而言,阻止KaZaA应用非常简单,他们只须配置防火墙以拒绝对UDP和TCP端口1214的访问。这一方法被识破后,P2P程序开发人员修改了软件,开始利用用户自定义端口或动态端口。某些P2P应用程序允许用户指定端口80为缺省端口,而通常防火墙是允许访问该端口的。其它应用程序可能在安装时随机选择一个缺省端口。这同时要求改变协议,并发送包含IP地址的端口号。通过应用动态端口,只检查二、三层网络协议的防火墙在P2P流量面前变得无能为力。TippingPoint入侵防御系统对P2P流量进行深度检测,可检查2~7层并对使用动态端口的流量进行控制。

防火墙也会影响对等体间的文件传输。如果一个对等体位于防火墙或NAT设备之后,外部对等体就不能与内部对等体建立TCP连接。P2P应用程序也随之进行了演进,开始使用来自超级结点的命令指示内部对等体向外连接到外部对等体。基于TippingPoint执行全报文检查的能力,我们开发了相关的过滤器,它们可以对任一方向的文件传输进行检测。

为了隐藏P2P用户的IP地址,一些P2P应用程序支持使用代理服务器。P2P系统建立一条到代理服务器的连接,该连接继而将请求转发到其它系统。通过将流量经端口80进行重定向,代理服务器还可以利用隧道功能使流量穿过防火墙。例如,EarthStation5能够将一个连接在多个代理服务器间进行传播。不过,代理服务器和隧道功能对TippingPoint解决方案的检测能力没有任何影响,因为相关的过滤器已经开发出来,它们可以俘获这类流量。

P2P应用程序还采用各种形式的加密来隐藏用户的活动。这些加密形式有简有繁,简单的有WinMX使用的XOR,复杂的有EarthStation5使用的SSL。基于威胁抑制引擎的检测和解码能力,相关过滤器能够检测到P2P网络中经过加密的流量。

尽管并不是一种逃避技巧,P2P流量的检测近来还是遇害到了新的挑战—若干P2P应用程序(如MLDonkey和最新版的Morpheus)已经增加了对多个网络的支持。例如,MLDonkey同时连接至BitTorrent、Gnutella、Gnutella2、FastTrack、Soulseek、Direct-Connect和OpenNap,而Morpheus可以连接至Gnutella2、FastTrack和eDonkey2000。由于编程语言的不同和对自有协议的缺乏了解,这种网络上传送的命令与原来的客户端略有不同。不过,尽管形式上发生了变化,通过修改过滤程序,TippingPoint入侵防御系统依然能够检测到这种新的P2P网络客户端。

P2P流量的动作集

当系统检测到P2P流量后,被触发的过滤器将打开指定的动作集。该动作集确定系统对这一流量所采取的响应措施。TippingPoint入侵防御系统主要提供两种动作来管理P2P流量:

n 阻止

n 速率限制

对很多用户而言,解决之道是阻止P2P应用程序在网络中的使用。这个办法可以最大限度地消除法律问题、保证网络安全并释放带宽。入侵防御系统提供一个过滤器类别,称为误用及滥用过滤器类别。用户可以使能该类别过滤器并配置动作集以防止所有P2P应用程序的运行。

如果需要更细粒度的控制,用户可以使能/关闭误用及滥用类别中的某些过滤器,以禁止/允许个别P2P网络。例如,管理员可能想要允许某个由企业发起的P2P网络进行公司数据的内部发布。在这种情况下,管理员可以关闭针对该P2P网络的过滤器。

对于某些组织和公司而言(如大学),阻止所有的P2P应用并不可取。与缺省的双向阻止模式相对,入侵防御系统提供单向阻止P2P应用的能力。这使得校园网可以允许学生下载文件并在网内进行传送,同时阻止学生通过校园网上载文件。为配置这一单向支持模式,管理员可以使能必要的P2P过滤器,同时为允许双向交互的系统的IP地址范围创建例外值。

对于某些组织而言,如果阻止P2P应用并不是一个好的选择,TippingPoint入侵防御系统提供对P2P流量进行速率限制的能力。这一特性允许网络管理员对P2P应用所占用的网络带宽设限。一般地,管理员设置一个速率限制(如,P2P限制在20 Mbps之内),并指定该值为误用与滥用类别的动作集。这样,所有检测到的流量都被TippingPoint入侵防御系统分配到一个流量管道中,同时该管道的最大带宽由管理员配置。

入侵防御系统还能对P2P流量进行阻止和细粒度速度整形。速度限制可以独立应用于过滤器。入侵防御系统支持100个速度限制动作集,取值范围根据入侵防御系统模式的不同可从Kbps变化至Mbps。这样,网络管理员可以根据不同的P2P应用及其躲避检测的技巧来创建限制速率。

通过速率限制,网络管理员可以对带宽保护进行微调:

n一个报文或流匹配多个速度限制器— 一个报文可以匹配两个速率限制器。一个流也可以匹配两个速率限制器(如流中的不同报文匹配不同的过滤器)。在任一情况下,引擎都指定报文(和流)使用较慢的速率限制器。

n多个过滤器使用同一个速率限制器 — 两个或多个过滤器使用同一个速率限制动作集时,所有匹配这些过滤器的报文共享该限速带宽值。例如,如果过滤器A和B使用相同的10Mbps速率动作集,那么它们共享该10Mbps管道,而不是分别接收一个10Mbps的管道。

TippingPoint入侵防御系统也可以对P2P应用进行单向或双向的速度限制。利用此系统的P2P管理能力,相关机构可以:

n 对P2P流量进行速率整形,使得从核心网外部发起的流量所用带宽小于从网内发起的流量所用带宽,从而鼓励P2P客户端从网内进行下载以节省连接建立成本。

n对P2P流量进行速率整形,减小从核心网到互联网的流量所用的带宽,从而抑制网络外部的P2P客户端从网内的客户端进行下载以节省连接建立成本。

入侵防御系统可以阻止被监控的流量超过或消耗大于预设的网络带宽值。这一强大特性可以控制非关键业务过多地占用带宽,从而保证关键业务的带宽供应。

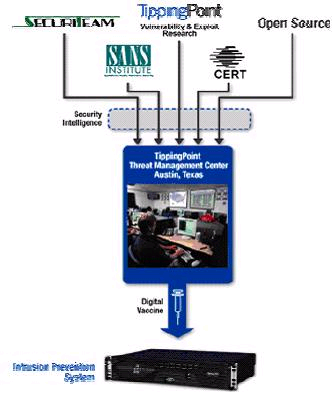

数字疫苗服务

随着P2P技术及其应用的发展,更多的特性和性能也随之出现。随着RIAA和MPAA不断地发起反盗版战争,P2P应用也一直在努力使其网络变得更加隐密。为了对P2P流量进行持续的管理,TippingPoint入侵防御系统也必须经常性进行升级—这一目的由数字疫苗服务实现。TippingPoint的安全专家在不断地升级并开发新的过滤器以充分检测和管理P2P流量。过滤器的更新通过一个称为数字疫苗的软件包进行发布。新的数字疫苗每周都会向用户发布,同时疫苗可自动下载和升级,无须用户参与。新的过滤器会不断地加载到入侵防御系统中,以使其不断升级,从而有效地应对各种最新的P2P应用。

图 5:TippingPoint入侵防御系统的威胁抑制引擎

在对流量进行分类时,威胁抑制引擎会组合流量中的一个有效载荷,并将其解析为若干有意义的字段进行上下文分析。例如,对于缓冲区溢出攻击,引擎需要在应用层对被缓冲区的参数进行识别,然后评估其特性以确定是否为攻击。为阻止消极流量到达目的地,一旦某流量被确认为是恶意的,相关报文及所有属于同一攻击流的报文将被丢弃。

为了检测针对系统漏洞发出的恶意流量,需要各种各样的检测过滤器。一些攻击是通过具体的签名或模式匹配过滤器进行检测的(已知的恶意软件有明显的比特模式)。其它的攻击要求更为复杂的过滤器,这些过滤器用相关规则来表示,而这些规则采用协议和应用级的解码器(如缓冲区溢出)。另外,多流攻击要求过滤器收集统计数据并通过流聚合来揭示异常状况(如网络和报文泛滥)。

第三方测试及性能数据

2004年1月,世界上最著名的网络和安全测试机构—NSS Group,发布了入侵防御系统安全和性能第一次全面测试的结果。参加测试的产品分别来自ISS、Netscreen、Network Associates、TippingPoint和TopLayer公司。在过去六年的测试历史中,NSS仅颁发过三个NSS金奖。经过对入侵防御系统的数轮测试,TippingPoint最终夺得了NSS金奖。这是NSS为入侵防御系统类产品颁发的第一个金奖。

全套测试由750个单独的测试项组成,是目前为止业内最为全面的测试。每个产品都在三个方面接受了评估,即,性能特性、安全准确度和可用性。欲下载完整的测试结果,请访问:http://www.nss.co.uk。

在性能方面,仅TippingPoint入侵防御系统在各种条件下都展示出了交换机级的时延和吉字节的吞吐量。在某些时延测试中,入侵防御系统以明显优势胜过了同类产品。此外,在应用时延测试中,TippingPoint是在任何负载条件下都对响应时间没有影响的厂商。

在安全准确度方面,入侵防御系统可以说是完美无瑕,它可以识别所有形式的逃避措施。通过采用创新性的设计,入侵防御系统阻止攻击的准确度无可匹敌,同时并从不阻止合法流量。

在可用性方面,TippingPoint安全管理系统被认为是同类中的佼佼者。除了直观的图形界面,告警处理、分析和报表同样灵活、强大且易于使用。策略编辑器更是被NSS推崇为其所见过的最好的产品。

测试项 | UnityOne 测试结果 |

攻击识别 | 100% |

误报识别 | 100% |

基本逃逸检测 | 100% |

包分片和流分段检测 | 100% |

URL逃逸技术检测 | 100% |

混合逃逸技术检测 | 100% |

无状态攻击回放 (中间人攻击) | 100% |

并发最大连接数(缺省设置) | 100% |

并发最大连接数(调整后) | 100% |

随机端口的UDP流检测 | 100% |

无会话延迟的HTTP访问最大压力检测 | 100% |

有会话延迟的HTTP访问最大压力检测 | 100% |

混合流量的协议检测 | 100% |

真实流量检测 | 100% |

延迟 | 优异(小于116微秒) |

用户反应时间 | 优异(小于1毫秒) |

稳定性和可靠性 | 通过 |

管理界面 | 通过 |

流量检测与管理

在管理P2P应用时,主要难题是P2P流量的检测。入侵防御系统的威胁抑制引擎提供高性能的网络处理器,可以在2~7层进行完整的报文流检测。TippingPoint开发了程序签名,称作过滤器,用以检测和管理P2P应用的网络流量。对于这些过滤器而言,TippingPoint一直关注P2P应用的两个方面:

n到超级结点/网络中心的连接(登录、搜索等)

n 文件传输

正如前面P2P体系架构部分讨论的一样,目前多数版本的P2P应用程序采用包含超级结点或网络中心的体系架构。对等体通常创建一条到超级结点的永久TCP连接。接下来,该对等体使用这一永久连接执行相关操作,如登录、搜索等。通过提供对等体至超级结点的连接检测和管理功能,可以很好地完成对P2P网络进行管理。同时,阻止这条连接上的网络流量可以有效地禁止P2P应用。

第二个关注的领域是对等体间的文件传输。文件传输占了P2P流量的大部分,同时对于打算控制盗版问题的企业或大学,P2P流量是令它们头痛的主要原因。文件传输一般分为两种类型: 接收(GET)和发送(PUT)(或Send)。一般地,对等体通过向另一对等体发送某种形式的GET请求来获得文件。在其它情况下,发送给对等体的PUT命令指示应用程序与另一个对等体建立去向的连接,同时传输文件。有些情况下,GET/PUT命令发生在持续的对等体到超级结点连接上,或P2P连接上。如果请求发生在P2P连接上,可以对文件传输进行阻止或速率限制。如果请求发生在对等体到超级结点的连接上,只能阻止文件传输。

在P2P或对等体到超级结点的连接上,存在着对话的两侧,分别是请求方和响应方。在P2P流量的检测中,某一对话侧的信息进行了记录 — 具体是哪一侧取决于谁更容易检测。

下面的例子说明了TippingPoint解决方案检测早期版本Ares Galaxy Network流量的方式:

下面的例子说明了对Ares对等体和Ares超级结点间初始报文的追踪:

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

08/02-10:47:24.860916 24.153.164.134:1049 -> 80.15.75.32:28182TCP TTL:128 TOS:0x0 ID:278 IpLen:20 DgmLen:46 DF***AP*** Seq:0xA125399B Ack:0xD2CE152B Win:0x4470 TcpLen:2003 00 5A 04 03 05 ..Z...

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

头两个字节表示下一字节之后的数据长度,该数据为操作码。在到超级结点的连接中,这六个字节总是被做为第一个命令发送。

检测此请求的过滤器指示威胁抑制引擎执行深度检查,以确定是否符合Ares登录流量的特性。如果内容相符,该流量将被打上标签,并受到指定动作的处理,如阻止。

下面的例子说明了对到某一对等体的Ares文件传输请求的报文追踪:

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

03/03-15:23:25.743583 24.153.164.131:5240 -> 68.252.51.131:3173TCP TTL:128 TOS:0x0 ID:37365 IpLen:20 DgmLen:242 DF***AP*** Seq:0x5B4F6C02 Ack:0x320518DA Win:0x43D4 TcpLen:2047 45 54 20 73 68 61 31 3A 6F 77 42 75 55 6D 67 GET sha1:owBuUmg41 4A 49 79 50 71 6E 79 4E 58 76 38 31 49 70 51 AJIyPqnyNXv81IpQ43 64 67 63 3D 20 68 74 74 70 2F 31 2E 31 0D 0A Cdgc= http/1.1..55 73 65 72 2D 41 67 65 6E 74 3A 20 41 72 65 73 User(用户)-Agent:Ares20 31 2E 38 2E 31 2E 32 39 34 30 0D 0A 58 2D 4D 1.8.1.2940..X-M 79 2D 4E 69 63 6B 3A 20 0D 0A 58 2D 42 36 4D 49 y-Nick:..X-B6MI3A 20 70 68 35 6B 68 65 33 74 68 43 43 49 63 6D :ph5khe3thCCIcm57 37 0D 0A 58 2D 4D 79 4C 49 50 3A 20 31 38 39 W7..X-MyLIP:18939 41 34 38 33 0D 0A 58 2D 42 36 53 74 3A 20 73 9A483..X-B6St:s 7A 53 42 32 48 36 75 58 5A 64 41 6B 6D 4F 4C 62 zSB2H6uXZdAkmOLb 76 39 6B 72 77 69 31 78 44 50 73 45 77 3D 3D 0D v9krwi1xDPsEw==. 0A 52 61 6E 67 65 3A 20 62 79 74 65 73 3D 30 2D .Range:bytes=0-32 36 32 31 34 33 0D 0A 0D 0A 262143....

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

正如前面报文追踪部分所述,GET请求指定将要按照哈希ID值回收的文件。前面的Ares Galaxy Network部分说到,Ares采用安全哈希算法1(sha1)来标识每个文件。上述请求中的SHA1 ID具有下面的特性:

nSHA1哈希值为120比特,并被编码为基64(base-64)

n在基64中,24比特组(3字节)被划分为四个6比特组

n每个6比特组被用作一个64字符阵列的索引

n这64个字符是[a-zA-Z0-9+/]

n由于最后一个3字节组只含两个字节(20对3取模得2),加密结果总是用一个“=”来填补。

基于这些特性,检测该请求的过滤器会采取这一措施:指示威胁抑制引擎使用HTTP解码器深入分析每个报文并搜索HTTP GET方法请求。GET请求以GET字符串开始并以HTTP/1.[01]\n字符串结束。GET和HTTP之间的字符串被称作统一资源标识符(URI)。

其次,过滤器指示HTTP解码器在GET请求内搜索包含SHA1哈希值的URI。解码器使用常规表达引擎对具有详细特性的SHA1哈希值进行测试。最后,过滤器指示解码器对用户代理规格进行常规表达匹配。

任何报文,只要与上述所有特性相匹配,就会被视作Ares文件传输流量,同时会受到相应的处理,如阻断。

逃避技巧的检测

早期版本的P2P应用程序非常易于检测和管理。然而,随着网络管理员和利益团体(如RIAA)学会了监测或阻止P2P应用,这些软件也进行了升级。P2P应用程序主要采用四种方法来避免检测:

n动态端口

n防火墙/NAT逃避

n代理服务器

n加密

第一个P2P应用程序采用静态定义的端口进行相互通信。例如,V2.02前的KaZaA客户端使用端口1214用于UDP和TCP通信。对于网络管理员而言,阻止KaZaA应用非常简单,他们只须配置防火墙以拒绝对UDP和TCP端口1214的访问。这一方法被识破后,P2P程序开发人员修改了软件,开始利用用户自定义端口或动态端口。某些P2P应用程序允许用户指定端口80为缺省端口,而通常防火墙是允许访问该端口的。其它应用程序可能在安装时随机选择一个缺省端口。这同时要求改变协议,并发送包含IP地址的端口号。通过应用动态端口,只检查二、三层网络协议的防火墙在P2P流量面前变得无能为力。TippingPoint入侵防御系统对P2P流量进行深度检测,可检查2~7层并对使用动态端口的流量进行控制。

防火墙也会影响对等体间的文件传输。如果一个对等体位于防火墙或NAT设备之后,外部对等体就不能与内部对等体建立TCP连接。P2P应用程序也随之进行了演进,开始使用来自超级结点的命令指示内部对等体向外连接到外部对等体。基于TippingPoint执行全报文检查的能力,我们开发了相关的过滤器,它们可以对任一方向的文件传输进行检测。

为了隐藏P2P用户的IP地址,一些P2P应用程序支持使用代理服务器。P2P系统建立一条到代理服务器的连接,该连接继而将请求转发到其它系统。通过将流量经端口80进行重定向,代理服务器还可以利用隧道功能使流量穿过防火墙。例如,EarthStation5能够将一个连接在多个代理服务器间进行传播。不过,代理服务器和隧道功能对TippingPoint解决方案的检测能力没有任何影响,因为相关的过滤器已经开发出来,它们可以俘获这类流量。

P2P应用程序还采用各种形式的加密来隐藏用户的活动。这些加密形式有简有繁,简单的有WinMX使用的XOR,复杂的有EarthStation5使用的SSL。基于威胁抑制引擎的检测和解码能力,相关过滤器能够检测到P2P网络中经过加密的流量。

尽管并不是一种逃避技巧,P2P流量的检测近来还是遇害到了新的挑战—若干P2P应用程序(如MLDonkey和最新版的Morpheus)已经增加了对多个网络的支持。例如,MLDonkey同时连接至BitTorrent、Gnutella、Gnutella2、FastTrack、Soulseek、Direct-Connect和OpenNap,而Morpheus可以连接至Gnutella2、FastTrack和eDonkey2000。由于编程语言的不同和对自有协议的缺乏了解,这种网络上传送的命令与原来的客户端略有不同。不过,尽管形式上发生了变化,通过修改过滤程序,TippingPoint入侵防御系统依然能够检测到这种新的P2P网络客户端。

P2P流量的动作集

当系统检测到P2P流量后,被触发的过滤器将打开指定的动作集。该动作集确定系统对这一流量所采取的响应措施。TippingPoint入侵防御系统主要提供两种动作来管理P2P流量:

n 阻止

n 速率限制

对很多用户而言,解决之道是阻止P2P应用程序在网络中的使用。这个办法可以最大限度地消除法律问题、保证网络安全并释放带宽。入侵防御系统提供一个过滤器类别,称为误用及滥用过滤器类别。用户可以使能该类别过滤器并配置动作集以防止所有P2P应用程序的运行。

如果需要更细粒度的控制,用户可以使能/关闭误用及滥用类别中的某些过滤器,以禁止/允许个别P2P网络。例如,管理员可能想要允许某个由企业发起的P2P网络进行公司数据的内部发布。在这种情况下,管理员可以关闭针对该P2P网络的过滤器。

对于某些组织和公司而言(如大学),阻止所有的P2P应用并不可取。与缺省的双向阻止模式相对,入侵防御系统提供单向阻止P2P应用的能力。这使得校园网可以允许学生下载文件并在网内进行传送,同时阻止学生通过校园网上载文件。为配置这一单向支持模式,管理员可以使能必要的P2P过滤器,同时为允许双向交互的系统的IP地址范围创建例外值。

对于某些组织而言,如果阻止P2P应用并不是一个好的选择,TippingPoint入侵防御系统提供对P2P流量进行速率限制的能力。这一特性允许网络管理员对P2P应用所占用的网络带宽设限。一般地,管理员设置一个速率限制(如,P2P限制在20 Mbps之内),并指定该值为误用与滥用类别的动作集。这样,所有检测到的流量都被TippingPoint入侵防御系统分配到一个流量管道中,同时该管道的最大带宽由管理员配置。

入侵防御系统还能对P2P流量进行阻止和细粒度速度整形。速度限制可以独立应用于过滤器。入侵防御系统支持100个速度限制动作集,取值范围根据入侵防御系统模式的不同可从Kbps变化至Mbps。这样,网络管理员可以根据不同的P2P应用及其躲避检测的技巧来创建限制速率。

通过速率限制,网络管理员可以对带宽保护进行微调:

n一个报文或流匹配多个速度限制器— 一个报文可以匹配两个速率限制器。一个流也可以匹配两个速率限制器(如流中的不同报文匹配不同的过滤器)。在任一情况下,引擎都指定报文(和流)使用较慢的速率限制器。

n多个过滤器使用同一个速率限制器 — 两个或多个过滤器使用同一个速率限制动作集时,所有匹配这些过滤器的报文共享该限速带宽值。例如,如果过滤器A和B使用相同的10Mbps速率动作集,那么它们共享该10Mbps管道,而不是分别接收一个10Mbps的管道。

TippingPoint入侵防御系统也可以对P2P应用进行单向或双向的速度限制。利用此系统的P2P管理能力,相关机构可以:

n 对P2P流量进行速率整形,使得从核心网外部发起的流量所用带宽小于从网内发起的流量所用带宽,从而鼓励P2P客户端从网内进行下载以节省连接建立成本。

n对P2P流量进行速率整形,减小从核心网到互联网的流量所用的带宽,从而抑制网络外部的P2P客户端从网内的客户端进行下载以节省连接建立成本。

入侵防御系统可以阻止被监控的流量超过或消耗大于预设的网络带宽值。这一强大特性可以控制非关键业务过多地占用带宽,从而保证关键业务的带宽供应。

数字疫苗服务

随着P2P技术及其应用的发展,更多的特性和性能也随之出现。随着RIAA和MPAA不断地发起反盗版战争,P2P应用也一直在努力使其网络变得更加隐密。为了对P2P流量进行持续的管理,TippingPoint入侵防御系统也必须经常性进行升级—这一目的由数字疫苗服务实现。TippingPoint的安全专家在不断地升级并开发新的过滤器以充分检测和管理P2P流量。过滤器的更新通过一个称为数字疫苗的软件包进行发布。新的数字疫苗每周都会向用户发布,同时疫苗可自动下载和升级,无须用户参与。新的过滤器会不断地加载到入侵防御系统中,以使其不断升级,从而有效地应对各种最新的P2P应用。

图6:数字疫苗

对P2P流量进行管理的好处

在下文中,我们将介绍如何利用TippingPoint解决围绕P2P应用产生的法律问题,以及企业、大学和宽带业务提供商所面临的资源紧张局面。同时,结合已布署TippingPoint入侵防御系统来管理P2P流量的用户,我们将分析一下他们的投资回报。

法律保护

对于很多大学和企业而言,因盗版问题而受到起诉的可能性是非常现实的。代顿大学是TippingPoint产品的用户之一,该校称他们曾经每月收到十几封信,威胁要因盗版问题对其进行起诉。采用TippingPoint系统的P2P防范功能后,根据代顿大学的网络日志报告,每月有超过一百万的共享文件被阻止离开校园网络。借助入侵防御系统强大的报表能力,网络管理员可以接收并查看相关的信息,以充分了解在防盗版方面采取的措施。

资源保护

对于很多网络而言,P2P流量通常会产生不利影响。它可以占用业务提供商网络高达60%的带宽,相似的百分比同样适用于企业和校园网络。

对TippingPoint用户来说,TippingPoint入侵防御系统对P2P流量进行速率限制的能力是主要且快速的节省成本方式。增加网络带宽的成本是非常昂贵的。对于内部网络而言,这要求把网络划分为额外的几个子网或升级到更高的带宽技术。这两种方式都要求投入大量资金来购买设备。如果是要接入外部网络,增加带宽要求从业务提供商手里购买额外的带宽。对于采用非对称网络的宽带业务提供商而言,在上行通道对P2P流量进行速率限制的能力具有重要的意义,因为这可以提高客户满意度和节省巨额的设备开支。

下图是一个真实的例子,详细说明了某客户使用TippingPoint在其网络上对P2P流量进行速率限制的情况。请注意P2P速率限制启动后,关键业务的流量上升。最明显的是蓝色的HTTP流量。此图详细说明了非关键业务对带宽资源紧张的网络的影响,以及使用入侵防御系统对流量进行管理的积极作用。对非法流量进行速率限制,可以为关键流量的传送清理通道。

图 7:上图记录八天的运行情况。每个峰值都代表当日的峰值流量。所有红色数据都表示P2P流量,第三天时该类流量被限速至45Mbps。蓝色和绿色流量表示关键流量:Oracle、E-mail及HTTP。通道的全带宽接收优势未受速率限制的影响。

另一个应用TippingPoint入侵防御系统的例子是代顿大学。安装TippingPoint系统后,管理员选择允许学生下载校园网外的共享文件,但是阻止校园网外的用户使用大学内部的共享文件。通过实施TippingPoint入侵防御系统,报告显示每月有超过一百万的共享文件被成功阻截,大大增加了学校的带宽可用性。代顿大学的使用情况表明:在不阻止P2P流量或不使用带宽管理工具的情况下,带宽占用的峰值速率大约是30 Mbps。使用入侵防御系统对P2P流量进行单向阻止后,头30分钟内带宽消耗下跌至17 Mbps,使带宽可用性上升43%。

投资回报

对P2P流量进行速率限制的能力是TippingPoint入侵防御系统在节省成本方面的主要特性,同时该特性是用户在购买设备时计算投资回报的主要依据。宽带业务提供商已经发现:在高负荷运转的吉比特网络中,TippingPoint在提供网络安全和对P2P应用的管理方面有着独到之处。

Cable MSOs目前正在布署入侵防御系统以进行安全和带宽管理,同时,它们也在享受着丰厚的投资回报。在TippingPoint上每投资十万美元,Cable MSOs在头12个月里获得的回报为一、二百万美元。这一回报通常归功于两个方面,安全相关的收益和带宽管理相关的收益。

对于立即显现的投资回报,通常其75%来自对恶意流量的阻截,这是因为:

n降低了用户支持开销

n恢复了网络基础设施的能力

n降低了网络的运营成本,尤其是在攻击发生时

其余25%的投资回报通常归功于对上行P2P流量的速率限制:

n降低了带宽开销

n恢复了网络基础设施的能力

结论

高性能入侵防护系统可以保障网络安全并对P2P应用进行管理,从而保护易受攻击的计算机,使其性能不受影响并保护珍贵的网络资源。识别并阻止处于传送中的恶意流量的能力,同样可以用于对P2P流量进行识别并阻止或速率限制。

为使入侵防护系统保障网络安全并对当前网络中的P2P应用进行管理,系统必须在多个方面同时表现出色。具体而言,入侵防御系统必须具有高精度过滤器,在使能全过滤器集情况下,要能处理高负荷吉比特网络(无报文丢弃)且报文延时短。到目前为止, TippingPoint’s入侵防御系统被证明是能够满足这些根本要求的唯一的入侵防御系统10 。

1 《P2P文件共享网络正在得到广泛应用》

http://www.cdt.org/testimony/030515davidson.shtml#t2

2 《Napster被勒令关闭》

http://launch.yahoo.com/read/news.asp?contentID=166464

3 Gnutella RFC资源文档

http://rfc-gnutella.sourceforge.net/developer/testing/

4 《eDonkey在欧洲P2P应用赛跑中抢先》

http:/news.com.com/eDonkey+pulls+ahead+in+European+P2P+race/2100-1025_3-5091230.html

5 《激励造就BitTorrent的强大》(BitTorrent 作者Bram Cohen著)

http://bitconjurer.org/BitTorrent/bittorrentecon.pdf

6 《“BitTorrent”让好莱坞头痛》

http://abcnews.go.com/Entertainment/wireStory?id=319403

7 《卑鄙的共享》

http://www.pcworld.com/news/article/0,aid,117637,00.asp

8 《RIAA和MPAA为财富1000强企业提供版权保护和使用指南》

http://www.riaa.com/news/newsletter/021303.asp

9 《Labels解决工作时共享歌曲纠纷》

http://news.com.com/2100-1023-879308.html

10 《NSS公司入侵防御系统测试结果》(2004年1月发布)

http://www.nss.co.uk/acatalog/Intrusion_Prevention_Systems__IPS_.html

TippingPoint新闻稿,2004年1月

http://www.tippingpoint.com/pdf/press/2004/NSSGold_011904.pdf